Dashboard

Installation

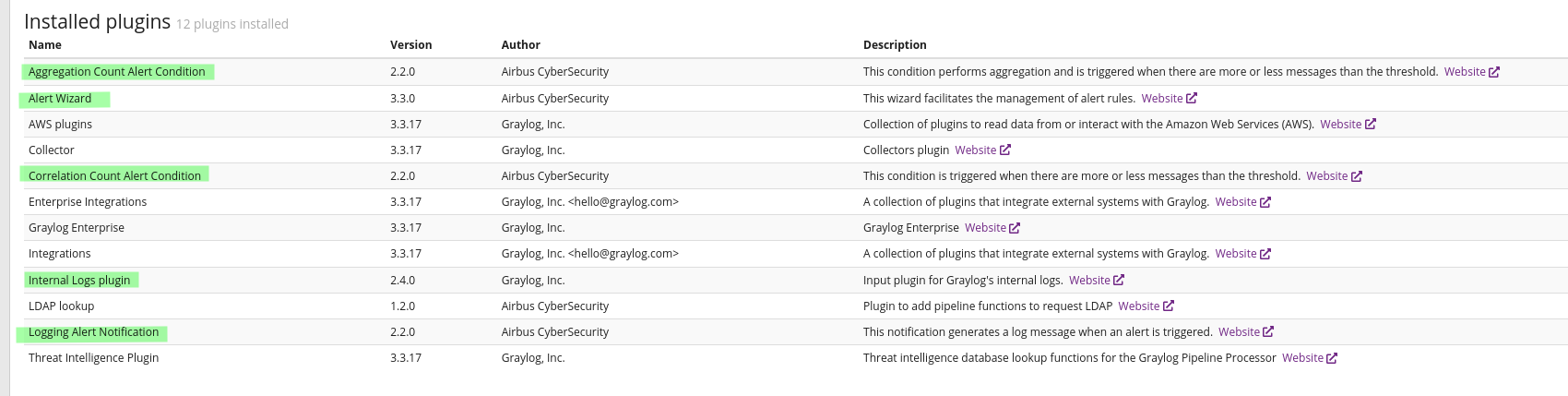

Nous avons choisi, pour des questions de compatibilité entre les éléments, décidé d’installer Graylog 3.3.x, Wizard 3.3.x, et la version 2.2.x des dépendances.

L’installation des packages se passe sans problème avec le scripts suivant.

# install_plugin.sh

cd ~

mkdir telechargement

cd telechargement

wget https://github.com/airbus-cyber/graylog-plugin-logging-alert/releases/download/2.2.0/graylog-plugin-logging-alert-2.2.0.deb --no-check-certificate

wget https://github.com/airbus-cyber/graylog-plugin-aggregation-count/releases/download/2.2.0/graylog-plugin-aggregation-count-2.2.0.deb --no-check-certificate

wget https://github.com/airbus-cyber/graylog-plugin-correlation-count/releases/download/2.2.0/graylog-plugin-correlation-count-2.2.0.deb --no-check-certificate

wget https://github.com/airbus-cyber/graylog-plugin-alert-wizard/releases/download/3.3.0/graylog-plugin-alert-wizard-3.3.0.deb --no-check-certificate

wget https://github.com/graylog-labs/graylog-plugin-internal-logs/releases/download/2.4.0/graylog-plugin-internal-logs-2.4.0.deb --no-check-certificate

sudo dpkg -i graylog-plugin-aggregation-count-2.2.0.deb

sudo dpkg -i graylog-plugin-correlation-count-2.2.0.deb

sudo dpkg -i graylog-plugin-logging-alert-2.2.0.deb

sudo dpkg -i graylog-plugin-alert-wizard-3.3.0.deb

sudo dpkg -i graylog-plugin-internal-logs-2.4.0.deb

sudo systemctl restart graylog-server

sudo ./install_plugin.sh

On peut voir que les paquets ont bien été installés.

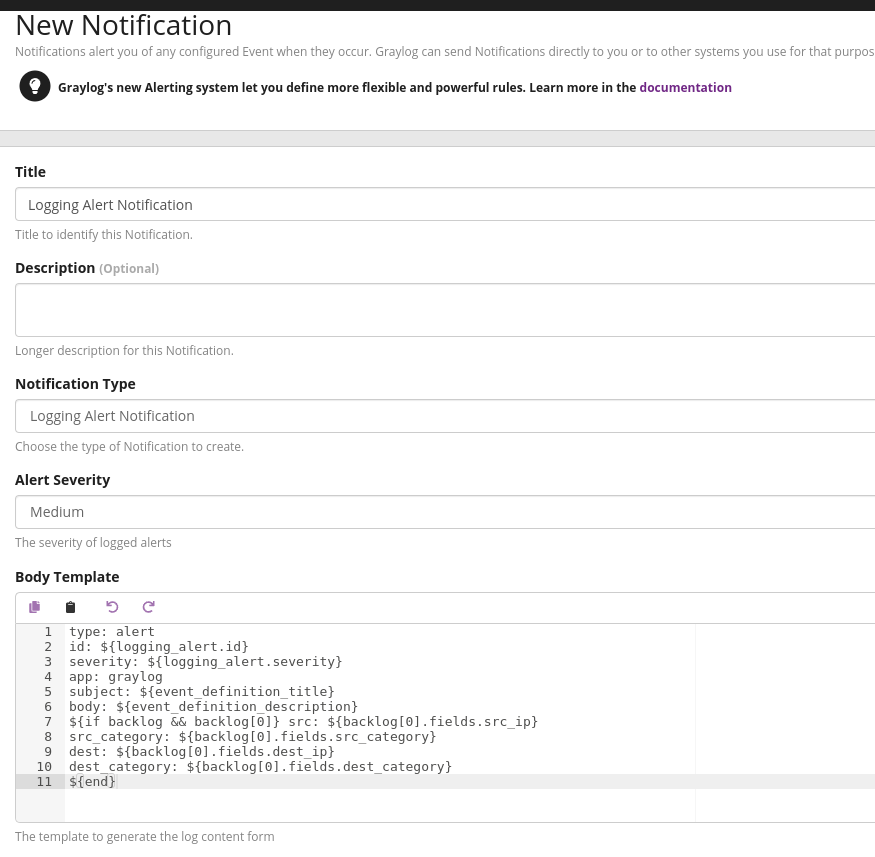

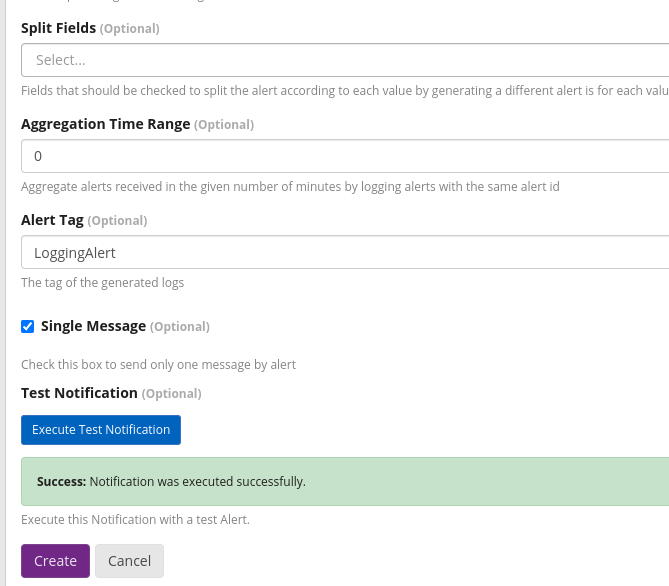

graylog-plugin-logging-alert

Alert notification plugin for Graylog to generate log messages from alerts

L’objectif de ce plugin est de générer des logs, à partir des alertes. Nous devions cependant installer le plugin Internal Logs Input Plugin for Graylog.

Maintenant, nous pouvons créer un stream pour gérer les alertes.

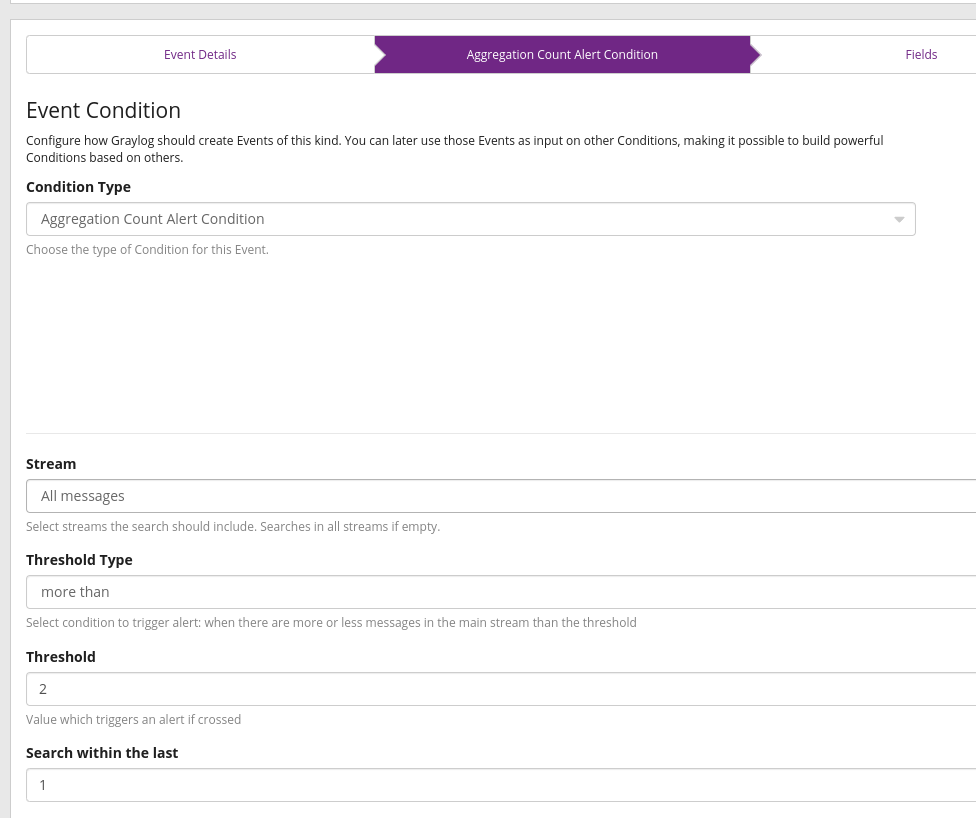

graylog-plugin-aggregation-count

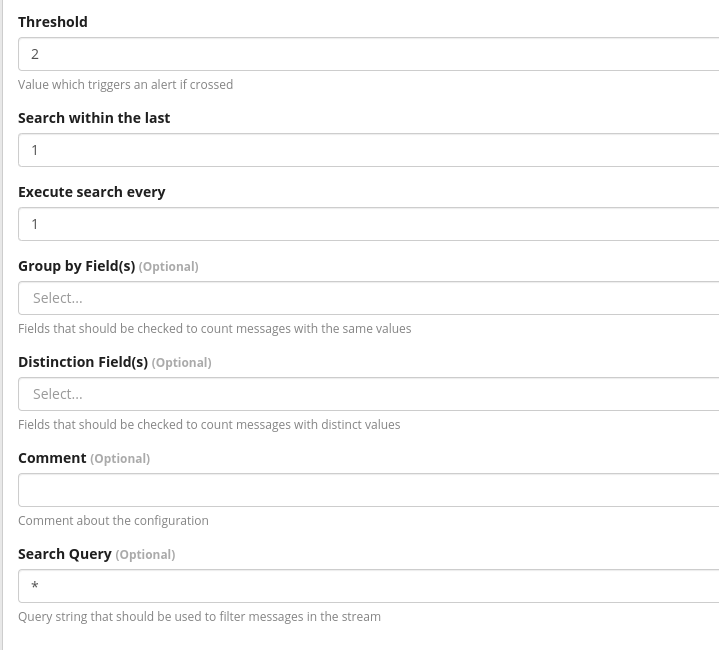

L’objectif de ce plugin est de grouper les logs en fonction de certains champs. Cela permet notamment de détecter une attaque par bruit de force. En effet lors de celle-ci, un grand nombre de requêtes vont être exécuté vers une même cible, cela comportant un comportement étrange, une alerte sera émise.

De la même façon, cela peut nous alerter en cas de scan de port sur le réseau. En créant un flux qui capte le trafic réseau, on saura si le flux dépasse à un moment le seuil que l’on aura donné par source et par destination, le tout avec des valeurs de ports distinctes.

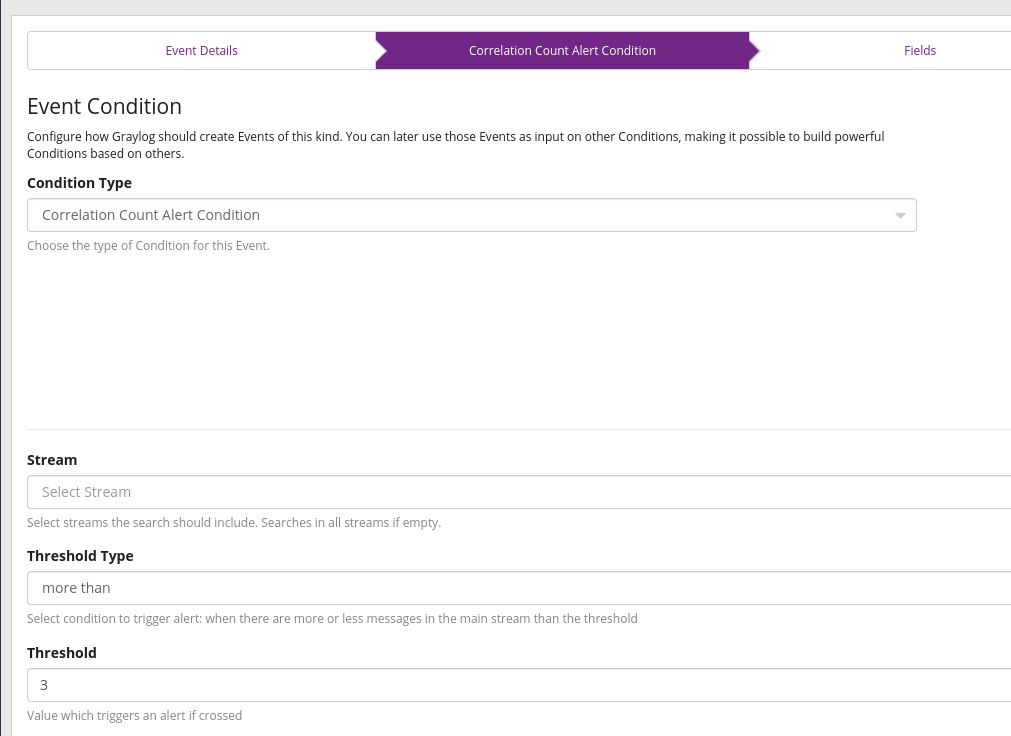

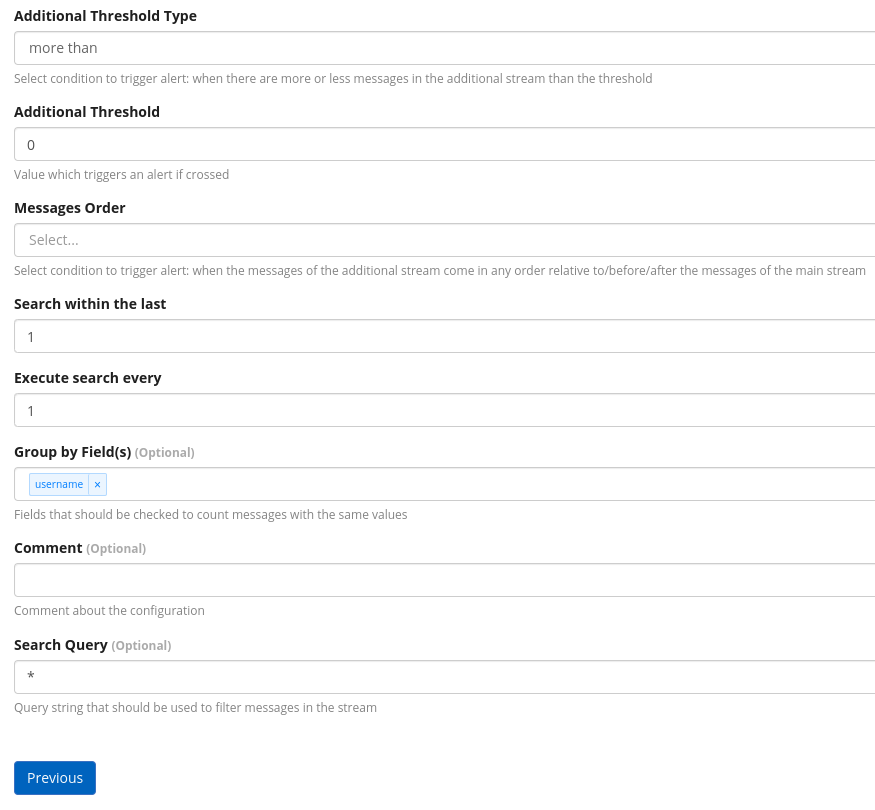

graylog-plugin-correlation-count

Ce plugin ressemble au plugin au-dessus. Cette fois-ci, l’objectif est de faire des corrélations entre les flux. Grâce à ce plugin, nous pouvons détecter une connexion après une dizaine de tentatives par exemple. Cela n’est pas un bruit de force, mais peu est la trace d’un attaquant qui a utilisé du social engineering et devienne une partie du mot de passe. Une condition du type : si plus de n échecs en 10 min suivie d’une validation, alors lancez une alerte.

graylog-plugin-alert-wizard

Maintenant que nous avons les dépendance, voyons le wizard.

L’objectif de ce pluging est de configurer les alertes de façon plus intuitive. On peut ainsi configurer ensemble un stream, une condition d’alerte et une notification d’alerte de connexion.

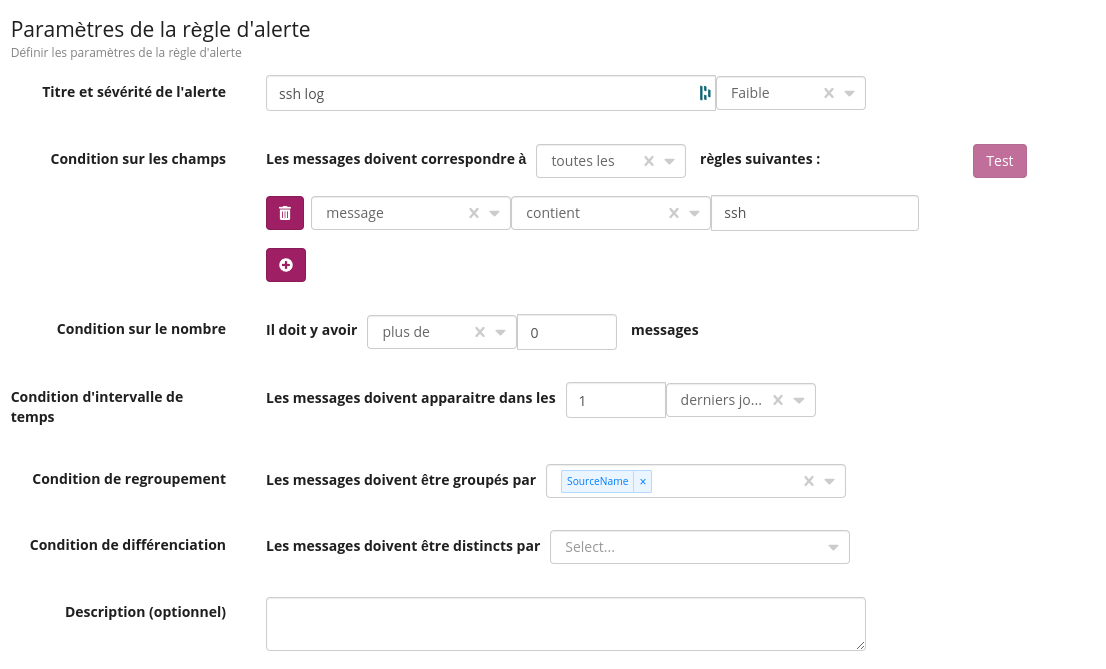

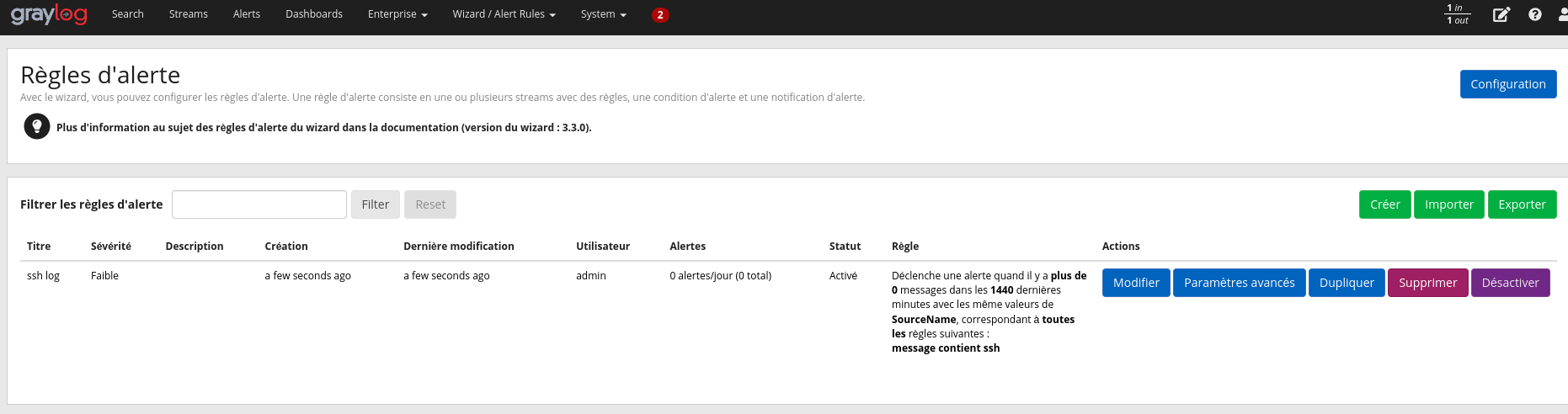

Créons, par exemple, une règle qui a pour vocation de suivre les logs ssh des differente machine. Nous pouvons par exemple faire ainsi

Commentaire final

Nous déconseillions l’utilisation des plugin Airbus en entreprise. En effet, le manque de documentation dessus rend son utilisation extrêmement problématique. Une entreprise a plus à y gagner à utiliser les plugins provenant d’une entreprise spécialisée dedans, qui fourni une documentation détaillée de leur plugin ainsi que des exemples d’utilisation. Il n’y a pas de valeur ajouté à utiliser les plugin airbus dans l’état, d’autre solution libre de droit existent, sont mieux documentés et plus simple d’utilisation.