Question 6

Le scan authentifié

Nous pouvons résumer le scan authentifié comme étant un scan interne à la difference du scan traditionnelle qui effectue un scan externe.

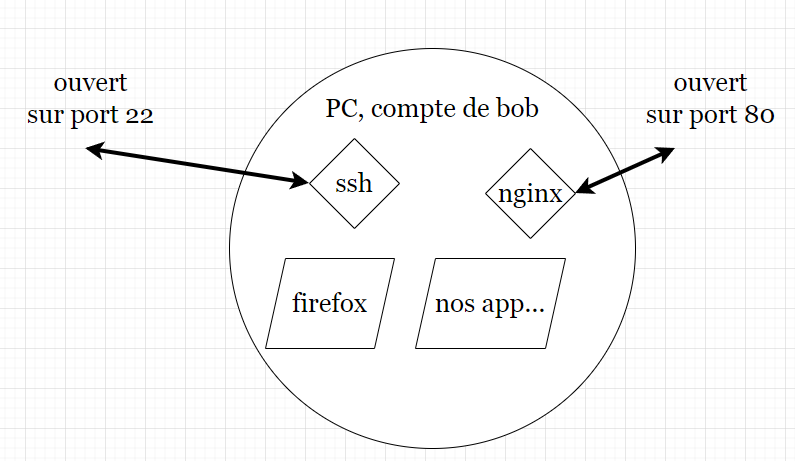

Pour différencier les deux, nous allons nous baser sur ce schéma.

Le scan traditionnel, va tester d’un point de vue extérieurs l’ordinateur. Pour ce faire, il va voir si certains ports, en général les plus communément utilisés, sont ouverts. Sur notre schéma, un scan traditionnel permettrait de détecter la présence d’un service ssh fonctionnel sur le port 22 et la présence d’un service nginx sur le port 80.

Le scan authentifié ne travail pas sur le même plan. Nous sommes cette fois-ci sur le PC, sur le compte de Bob. Cela veut dire qu’en plus des ports ouverts, nous avons accès à toutes les applications, leur version et leur environnement, sans avoir à se limiter à la surface exposée de la machine depuis le réseau. Dans notre schéma, il vérifierait si la version de ssh, nginx, firefox et les autres applications ne contiennent pas de vulnérabilité majeure.

En utilisant des modules appelé “local security check” qui consiste à verifier dans le registre Windows ou Linux (apt, pacman, …) les versions des programmes installés. En croisant cela avec les alerte de sécurité des éditeurs (DSA, CSA, RHSA, etc) le scanner pourra constater la présence de vulnérabilités connues.

Wikipédia nous donne cette exemple d’intérêt du scan authentifié par rapport au scan traditionnel :

“En effet, une machine ayant un navigateur obsolète pourrait facilement être compromise par un logiciel malveillant , mais le navigateur étant un programme client et non pas serveur, il n’émet pas sur un port (puisqu’il consomme un service) comme le ferait par exemple un serveur SSH (qui fournit un service). Donc, en l’absence de scan authentifié, le risque peut demeurer totalement inconnu de l’utilisateur du scanner de vulnérabilités.”

Cette méthode de scan est un commencement dans une optique de “patch management”, il permet de détecter des vulnérabilités, mais ne les corrige pas.

Cette méthode est fiable, car elle présente peu de faux positifs / faux négatifs, ne risque pas de causer des problèmes au système audité, est rapide et précise dans son analyse. Il peut remplacer les méthodes de footprinting et d’exploitation active, mais pas de scan de configuration. Le point négatif majeur est qu’il faut fournir un compte valide pour chaque machine.