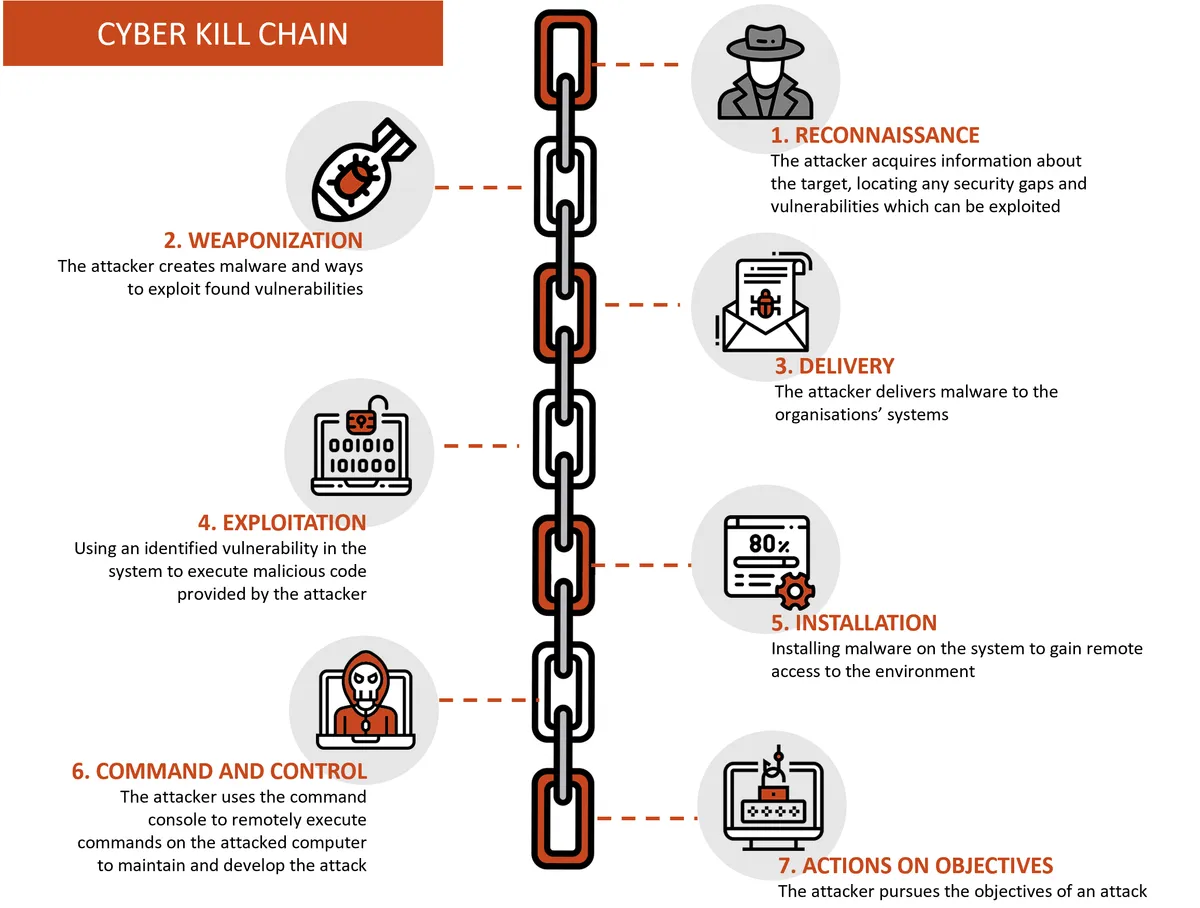

Explication générale de l'attaque

Notre attaque suit de façon générale le principe de la kill chain, nous allons vous expliquer de quelle façon

Reconnaissance

La reconnaissance a dans notre exemple été simple. Nous avons pris le contexte actuel de crise sanitaire et avons déguisé notre message de façon à ce que celui-ci soit considéré comme légitime. Notre reconnaissance s’est donc résumé à la connaissance d’un sujet d’actualité.

Weaponization

Cette partie correspond à ce que nous avons fait dans cette partie Creation de macro. Nous avons fait en sorte qu’un document openoffice et word, soient porteurs d’une charge utile.

Delivery

Cela correspond à l’envoie des document. Il s’agit de la façon choisi pour transmettre l’arme créée au-dessus. Cela peut être un mail, une clé usb, ou autre.

Exploitation & Installation

L’exploitation et l’installation sont décrites d’un point de vue démonstration dans la partie Creation de macro et dans la partie recupération du mot de passe. Il S’agit du moment où la victime ouvre le document et que nous avons du coté de la kali, ces lignes qui apparaissent :

msf6 exploit(multi/fileformat/office_word_macro) >

[*] Sending stage (175686 bytes) to 192.168.2.14

[*] Meterpreter session 1 opened (192.168.2.21:4444 -> 192.168.2.14:49350) at 2022-09-26 04:48:25 -0400

Dans notre cas, il s’agit d’un reverse_tcp.

Command and control

Toujours dans Creation de macro, nous avons montré qu’une fois connecté, nous pouvions nous balader dans les documents depuis le meterpreter.

Action on Objectives

Il s’agit cette fois de la dernière étape de recupération du mot de passe. C’est l’installation du keylogger et la récupération du mot de passe.

Conclusion

Comme vu au-dessus, toute notre attaque suit le principe de la kill chaine. A notre niveau, celle-ci n’est pas très poussé et certaine étape empiète sur celle d’après comme Exploitation & Installation qui se passe en simultané. Un organisme avec plus de moyens que nous, serait beaucoup plus méthodiques.